0

留言稍后联系!

发布时间:2021-12-30所属分类:电工职称论文浏览:1701次

摘 要: 摘要:由于电力行业的特殊性,承载其业务传输的电力通信网的可靠性逐步受到了重视,随着电力通信网架建设不断完善,网络逐渐表现出垂直分层化的特点,使得跨层联合保护成为可能。文中针对电力通信网设计了一种基于网络编码的跨层保护策略(crosslayerprotectionbasedonnetwor

摘要:由于电力行业的特殊性,承载其业务传输的电力通信网的可靠性逐步受到了重视,随着电力通信网架建设不断完善,网络逐渐表现出垂直分层化的特点,使得跨层联合保护成为可能。文中针对电力通信网设计了一种基于网络编码的跨层保护策略(crosslayerprotectionbasedonnetwork coding,CLPBNC)。在IP层利用网络编码为链路提供保护,在光传输网中利用预置圈恢复链路故障,并研究跨层联合保护的条件,进而提高保护效率。仿真结果表明,CLPBNC可以有效降低保护冗余度,提高保护效率进而优化网络的整体性能。

关键词:电力通信网;网络编码;链路保护;跨层联合优化

0 引言

电力通信网是全球能源互联网的重要支撑,是实现电网安全可靠运行的重要基石。边缘计算、软件定义网络(softwaredefinenetwork,SDN)等通信新技术逐步在电力通信网中应用,使得电力通信网所承载的业务更加多样化,进而对电力通信网提出了更高的需求。电力通信网由传输网、业务网以及支撑网组成。传输网和业务网共同构成业务承载的网络,传输网包括光缆、光通信系统等设备,业务网中的综合数据网为互联网协议(IP)数据包的主要传输网络[1-3]。为了保证电力业务在网络出现故障时可以进行线路倒换,目前IP传输网大多通过快速重路由方式(FRR)进行故障恢复,在光网络中采用保护效率较低的“1+1”双路由或者双向线路倒换环 (BLSR)等保护手段[4-6]。由于不同层的保护手段相对独立且保护冗余度高,随着电力业务数量的上升, 网络资源将会很快耗尽,降低了网络整体性能。为了提高电力通信网的保护效率,文献[7-8]采用预置圈对电力业务进行保护,提高了光网络中的保护资源利用率。

《国家电网公司“十三五”通信网规划》中指出, 截至2017年,电力通信网为了满足业务传输的需求,电力通信网已经逐步形成光传输网(OTN)和同步数字体系(SDH)的双平面架构,完成综合数据网骨干网、接入网两级扁平化网络架构改造。网络扁平化为跨层联合保护的实现提供了基础,目前针对 IP网络与光网络的跨层联合保护方面的研究,通常将IP层设备连接视为逻辑拓扑,光网络中的设备连接视为物理拓扑,结合虚拓扑中的相关理论,完成对跨层保护的优化[9]。文献[10]提出了一种针对异构虚拟网络的基于网络编码的保护方法,文中将保护环与网络编码相结合,减少了备份资源的消耗。文献[11]中将“1+1”保护与网络编码保护相结合,讨论了网络编码保护的局限性,并将“1+1”保护方法与之结合扩展了网络编码保护的适用范围,对网络编码链路保护理论进行补充。但是由于网络编码保护方法对于网络联通度与节点计算能力要求较高, 实际中难以直接将其应用于光网络中。

为了提高保护效率,针对光网络中会对上层保护通道进行二次保护进而造成的带宽资源浪费这一问题,本文提出了一种基于网络编码的跨层保护策略(crosslayerprotectionbasedonnetworkcoding, CLPBNC),并且在跨层保护中,IP层被视为逻辑拓扑[12],其网络连通度相比于实际物理拓扑较高,且 IP层设备计算能力较强,可以完成对于信息的编码解码操作。针对这一情况,本文在IP层使用网络编码保护策略,在光网络中使用预置圈进行保护,并研究了跨层保护中保护重叠的条件,提高了整体算法的保护性能。

1 电力通信网层级架构及网络编码原理

1.1 电力通信网分层模型

在电力通信网中,对于不需要专线传输的业务, 信息传输上层采用IP网络,下层采用光传输网,在信息传输时,光网络设备根据IP层的业务请求需求来建立对应的光纤链路。本文将IP层设备视为逻辑拓扑中的节点,逻辑拓扑记为GL(VL,EL),VL 和 EL 分别为逻辑拓扑中的节点和边,逻辑拓扑中的节点为在IP层传输的信息提供路由和转发,并且具备网络编码的能力;下层光传输设备视为物理拓扑中的节点,物理拓扑记为 Gp(Vp,Ep),Vp 和 Ep 分别为物理拓扑中的节点和边,物理拓扑中的节点为光网络中传输的信息提供中继和转发,通常为光网络中的设备。逻辑拓扑建立在物理拓扑之上,逻辑拓扑中的链路可能为物理拓扑中的链路,也可能为多条物理链路组成的路径,即物理拓扑中2个节点连通,逻辑拓扑中2个节点间存在中继链路连接。

目前,在为业务通道配置倒换路径的情况下,IP 层和光传输层中的网络保护是相互独立的,即在光传输层中不包含任何IP层中路径保护的状态信息, 所有的IP层业务请求都会被视为需要被保护。光传输层为IP层请求配置传输路径并为其配置保护路径以应对单一链路故障。在光传输层需要为业务通道的主用路由和备用路由同时配置保护路径,从而造成保护资源重叠,导致通信网中保护资源的大量冗余[13]。

以江苏“源—网—荷”系统中的智能负控系统为例,如图1所示。变电站为逻辑拓扑中的节点,电力信息通信网中的其余传输设备为物理拓扑中的节点。在控制子站中部署了2套相同的切负荷控制装置,2套控制装置使用不同的SDH 设备通过同一个光电转化设备接入电力通信骨干网,在电力通信骨干网中,由2组光纤进行传输。对于下层传输的光网络,不能辨别变电站 A 光电转换设备所发出的光信号是否为备用设备所发出,在下层传输时依然为其配置了备份保护,造成了保护资源的浪费。

1.2 网络编码保护模型

网络编码是指在网络传输的过程中,传输的中间节点对多个业务信息流进行线性编码,网络编码增加了中间节点单次输出的信息量,进而提高网络整体性能[14]。文献[15]基于 SDN 实现了编码,奠定了本文在IP层编码链路保护的基础。同时,由于网络编码技术提高了网络的信息传输能力,在节点计算能力较强的网络中,可以利用网络编码技术完成对 于 链 路 故 障 的 恢 复。 具 体 原 理 如 附 录 A 图 A1(a)所示,链路 A-E 和链路B-F 为工作链路, 链路C-D 为2条工作链路提供保护,图中各节点均具有良好的计算能力,节点C 为编码节点,将节点 A 和节点B 所发出的信息进行异或编码,并将其传输至目的节点。

故障发生后的倒换过程如附录 A 图 A1(b)所示,当工作链路B-F 发生故障时,节点 F 将会收到空报文或者信息中断,此时其余目的节点将接收到的信息进行解码,并将解码之后的信息进行转发,图中,M1 为源节点A 与目的节点E 之间的业务信息流,M2 为源节点B 与目的节点F 之间的业务信息流,节点E 将 M1 和 M1M2 进行异或运算,表示异或运算,解码得到 M2 并将其发送给收故障影响的节点F,由此完成对于故障的倒换。

当故障发生时,网络中编码的汇总节点将编码之后的信息发给未收故障影响目的节点,目的节点结合自己业务信息流对编码之后的信息进行解码, 将解码之后的信息传递给受故障影响的目的节点, 由此完成倒换。

2 基于网络编码的跨层保护方法

2.1 CLPBNC跨层保护原理

随着网络的扁平化发展,智能IP控制和管理技术逐渐融入了光网络中,适用于光网络的IP层控制协议逐渐成熟,IP与光传输网深度融合使得统一的跨层保护成为可能[16]。逻辑拓扑为上层IP 网络, 具备了良好的信息处理和计算能力,利用上层网络的计算能力完成对于信息的编码和解码;物理拓扑为网络的实际拓扑,由光纤、光中继器等光传输设备组成。在信息传输之前由控制平面统一为其配置保护通道,发生故障时沿预先配置的保护通道进行倒换,完成故障的恢复。

在电力通信网中,逻辑拓扑相当于变电站之间所构成的网络,物理拓扑为支撑变电站之间信息传输的光网络。为了实现跨层保护,需要确立2层之间的映射关系,将逻辑拓扑节点集合 NL 中随机选取2个节点映射至物理拓扑,在光网络中选取通道 Lp 将2个节点相连。若Lp 存在,则在逻辑拓扑中将2个节点相连,建立逻辑拓扑中的连接,当所有节点完成上述过程,则建立了逻辑拓扑与实际拓扑的映射关系。

本文提出的 CLPBNC算法,首先针对逻辑拓扑配置保护,如图2所示,当逻辑拓扑中发生单链路故障时,受到故障影响的节点可以利用保护通道上所传输的编码信息和同组目的节点的信息进行解码, 完成故障的恢复。但是,由于物理拓扑的限制,逻辑拓扑中的分离链路映射到物理链路中时,可能处于相同的物理通道之中。

图2中,逻辑拓扑链路C-D 与链路A-F 在物理拓扑中共同使用了物理拓扑链路c-d,这就导致链路c-d 出现故障时,逻辑拓扑链路C-D 和A-F 同时出现故障。事先为其配置的网络编码保护方法无法提供多故障的保护,进而造成通信中断。针对这种逻辑拓扑链路映射到物理拓扑链路发生重叠的情况,利用预置圈为物理拓扑链路在网络拓扑中配置新的保护资源。如图2所示,为物理拓扑链路c-d 配置预置圈c-g-d,当链路c-d 发生链路故障时,逻辑拓扑中出现多故障的情况无法进行恢复,转至物理链路为其进行保护,链路c-d 中传输的信息经过倒换,从路径c-g-d 传输,完成故障的恢复。

CLPBNC算法在逻辑拓扑和物理拓扑中分别使用了可以对抗单链路故障的保护方法。为了提高整体的保护效率且更合理地利用资源,CLPBNC 在业务请求到达时,会优先在逻辑拓扑中为业务请求配置保护。对于逻辑拓扑中无法保护的情况,在物理拓扑中为业务再次配置保护,以达到提高保护效率的目的。由于在逻辑拓扑中配置的保护可以对抗单链路故障,故而只需考虑在物理拓扑中发生链路故障时逻辑拓扑中出现多链路故障的情况,具体包括以下2种情况。

1)逻辑拓扑中的工作链路和保护链路映射至物理拓扑中时有共同的链路。这些链路故障时,对应的逻辑拓扑中一条工作链路和保护链路同时出现故障,逻辑拓扑无法完成故障的恢复。

2)逻辑拓扑中的2条工作链路由同一条保护通道进行保护。这2条工作通道映射在物理拓扑中经过共同的物理通道,在此物理通道发生故障时,对于逻辑拓扑为发生了多链路故障,因此,在物理拓扑中配置保护,避免在逻辑拓扑中配置多故障恢复手段所带来的额外开销。

2.3 算法描述

CLPBNC算法的输入为网络拓扑 G 和业务请求R;业务请求中需要包括业务请求的源节点和目的节点,Prem L 为逻辑拓扑中可用的剩余保护容量, Prem p 为物理拓扑中可用的剩余保护容量,CLPBNC 的算法流程图见附录 A 图 A2。具体步骤如下。

步骤1:输入网络拓扑 G,配置链路权重,链路权 重 为 对 应 链 路 长 度,使 用 straddling link algorithm(SLA)圈生成算法生成备选预置圈集合并对其进行2次扩张,生成备选圈集合,并且建立逻辑拓扑与实际拓扑之间的映射关系。

步骤2:等待业务请求R 到达。

步骤3:当业务请求R 到达时,在逻辑拓扑中使用 Dijkstra算法为其搜索工作链路 WL。如果工作链路WL 可用则转至步骤4,否则阻塞该业务。

步骤4:将逻辑拓扑中的工作链路 WL 映射至物理链路 之 中,得 到 物 理 链 路 中 的 工 作 路 径 Wp。在逻辑拓扑中首先使用 Prem L 中的容量对工作链路进行保护,分析物理拓扑中需要保护的工作容量,并在Prem p 中选取通道为其提供保护。

步骤5:为逻辑拓扑中未被保护的工作容量配置网络编码保护,分析在物理拓扑中需要保护的工作容量。若无需在物理拓扑中配置额外的保护通道,则跳转至步骤7,否则跳转至步骤6。

步骤6:从备选圈集合中选择合适的备选圈在物理拓扑中提供保护,判断业务是否被完全保护,即网络中出现单链路故障,业务可以通过倒换来保证正常传输,如果被保护至步骤7,否则阻塞该业务。

步骤7:接受请求R,更新物理拓扑中各链路剩余可用容量,记录未被使用的保护容量,更新 Prem L 和Prem p ,返回步骤2。

3 算例分析

为验证本文所提 CLPBNC 算法对于电力通信业务保护的有效性,依据《江苏省电力公司“十三五” 通信网规划报告》,以江苏省某市的电力通信光缆建设情况作为仿真拓扑,该市电力光缆网络由 29 个 220kV 及以上的变电站通信站点和48条不同类型的纤芯数的光缆链路组成,附录 A 图 A3中节点14 为调 度 中 心 节 点,节 点 5、节 点 20 和 节 点 29 为 500kV 变电站节点,线上的数字为光纤内纤芯数量与光纤长度。

本文选取保护效率、冗余度和阻塞率3个指标来验证本文所提 CLPBNC 在对于电力通信网跨层保护的可靠性,文献[17]所提 protectingspanning treealgorithm(PSTA)算法、文献[18]所提shared risk link groups-survivable protecting spanning trees(SSPST)算法和“1+1”主从备份保护方法为对比算法以验证 CLPBNC 算法在跨层保护中的优越性。

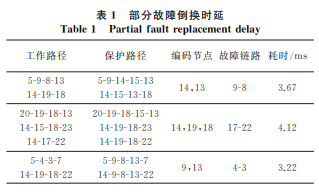

表1中给出了网络编码倒换的时延仿真结果。以继电保护业务为例,计算采用网络编码保护方法在逻辑层对其进行链路故障倒换时延。由于网络编码时间与业务大小有关,仿真中,根据《国家电网公司“十三五”通信网规划》所述,500kV 变电站继电保护业务流量大小为8 MB。算法整体倒换时间符合电力通信网中的故障倒换时延要求。在仿真中, 在编码节点进行编码的平均耗时为0.78 ms,与链路传输和节点转发耗时相近。当保护链路需要保护的工作链路越多时,倒换时延将会上升,第2组数据中,3条工作链路共享一条保护通道,倒换耗时达到了4.12ms。第1组仿真比第3组仿真的倒换耗时多0.45ms,但其保护效率相同,原因是由于保护路径选取较长,在网路中传输耗费了较多时间。

附录 A 图 A4中展示了在不同链路请求数的情况 下 不 同 保 护 方 法 的 保 护 效 率,本 文 所 提 出 的 CLPBNC有着较效率高的保护效率,并且随着业务请求数的上升保护效率呈现上升的趋势。在业务量为5000时,CLPBNC的保护效率为0.91,PSTA 算法的保护效率为 0.82,SSPST 算 法 的 保 护 效 率 为 0.85,传统的主从备份的保护效率为0.29;业务量上升 至 12000 时,CLPBNC 的 保 护 效 率 为 1.14; PSTA 算法的保护效率为1.05,SSPST 算法的保护效率为1.06,主从备份保护的保护效率为0.43。传统的主从备份由于在上层逻辑拓扑中为工作链路配置保护之后,在物理拓扑之中将保护容量视为工作容量进行了二次保护故而在业务量较大时,其保护效率依然很低,相比于 PSTA 算法和 SSPST 算法, CLPBNC算法保护效率更高,原因是在光层与IP 层,本算法采用了更有效率的共享保护方法。

图4中展示了在不同业务请求数下不同算法的保护冗余度对比,相比于其他的算法,本文所提的 CLPBNC整体冗余度较低,在业务量上升时,冗余度不断降低。在业务请求量为5000时,CLPBNC 的冗余 度 为 1.01;PSTA 算 法 的 冗 余 度 为 1.22, SSPST 算法的冗余度为1.17,传统的主从备份保护的冗余度为3.4;业务量上升到8000时,CLPBNC 的冗 余 度 为 0.918,PSTA 算 法 的 冗 余 度 为 1.03, SSPST 算法的冗余度为1.05主从备份保护的冗余度为3.04;业务量为12000时,CLPBNC 的冗余度为0.88,PSTA 的冗余度为1.06,SSPST 的冗余度为0.93,主从备份保护的冗余度为2.81。在业务量较低时,配置的保护中有大量的保护容量处于闲置的状态,所以冗余度较高,随着业务请求数的上升, 空闲的保护容量不断降低,冗余度也随之降低。对于主从备份保护,其在物理层的二次保护导致其在物理层有着大量的冗余保护容量,所以其冗余度一直较高。在业务量较大时冗余度下降趋势降低,其原因是因为业务阻塞率较高,整体网络接受到的业务较少,故而冗余度下降趋势降低。

图5中为在不同业务请求数的情况下,不同算法的阻塞率对比。本文所提出的 CLPBNC 算法在业务量达到8000时开始出现阻塞,阻塞业务量为 246,阻塞率为3%,SSPST 算法同样于业务量达到 8000时出现阻塞,阻塞量为374。其余算法更早出现阻塞的情况,PSTA 算法在业务量为7000时出现阻塞,阻塞业务量为164,阻塞率为2%。主从备份保护在业务量为5000时开始出现,阻塞率约为 3%。随着网络接受的业务增加,不同算法的阻塞率也随之上升。主从备份保护方法的冗余度上升最快,由于在网络接受新的请求之后,主从备份保护将会耗费大量的资源为业务提供保护,故而上升速度最快。CLPBNC的阻塞率上升速度最慢,因为在物理链路中,CLPBNC最初配置了较多的预置圈保护资源,业务量较低时存在着闲置的保护容量,在网络业务请求数量上升时,CLPBNC 算法会优先使用这部分闲置的保护容量,在网络新接受业务请求时,所需配置的保护资源较少,因此阻塞率最低。

4 结语

本文研究了电力通信网中的跨层联合保护方法,提出了一种基于网络编码的跨层保护方法,为电力业务提供可靠的跨层联合保护。首先分析了电力通信网中跨层保护的模型,之后提出了基于网络编码的跨层保护方法,在上层充分利用节点计算能力, 使用网络编码对链路进行保护,并分析下层保护的条件实现联合保护,最终达到提高保护效率的目的。未来可以考虑风险因素对于跨层保护的影响,对不同业务实现差异化的跨层联合保护优化。——论文作者:李 彬1,贾滨诚1,孙 毅1,祁 兵1,景栋盛2,奚培锋3

参 考 文 献

[1]刘川,李炳林,娄征,等.支撑电力业务规划的软件定义网络控制器时延性能分析 [J].电 力 系 统 自 动 化,2017,41(17):142-147. DOI:10.7500/AEPS20170302004. LIUChuan,LIBinglin,LOU Zheng,etal.Analysisontime delayperformanceofsoftwaredefinednetworkingcontrollerin supportofpowerserviceplanning[J].AutomationofElectric Power Systems,2017,41(17): 142-147.DOI: 10.7500/ AEPS20170302004.

[2]李彬,贾滨诚,曹望璋,等.边缘计算在电力需求响应业务中的应用展望[J].电网技术,2018,42(1):79-87. LIBin,JIA Bincheng,CAO Wangzhang,etal.Application prospectofedgecomputinginpowerdemandresponsebusiness [J].PowerSystem Technology,2018,42(1):79-87.

[3]王继业,刘川,吴军民,等.软件定义电力广域网通信业务资源公平分配技术研究[J].电网技术,2015,39(5):1425-1431. WANGJiye,LIU Chuan, WU Junmin,etal.Research of softwaredefinedserviceresourceequitableallocationtechnology ofpowerWAN[J].PowerSystem Technology,2015,39(5): 1425-1431.

[4]何玉钧,陈冉,张文正,等.一种电力通信网最大不相交双路由配置方法[J].电力系统保护与控制,2016,44(5):60-68. HE Yujun, CHEN Ran, ZHANG Wenzheng, et al.A maximallydisjointroutingalgorithmforpowercommunication networks[J].PowerSystem Protection and Control,2016, 44(5):60-68.

[5]李洋,郭晋祥,张丽霞,等.关于电力通信网保护机制的研究[J]. 光通信技术,2016,40(4):9-11. LIYang,GUOJinxiang,ZHANGLixia,etal.Researchonthe power communication network protection mechanism [J]. OpticalCommunicationTechnology,2016,40(4):9-11.

[6]浮明军,王龙飞,姬希娜,等.就地化保护环网通信异常分析及处理策 略 [J].电 力 系 统 自 动 化,2019,43(7):179-184.DOI:10. 7500/AEPS20180125007. FU Mingjun, WANG Longfei,JI Xina,etal.Analysison communication exceptions and handling strategies for ring networkwithoutdoorinstallationprotection[J].Automationof ElectricPowerSystems,2019,43(7):179-184.DOI:10.7500/ AEPS20180125007.

[7]祁兵,刘林,李彬,等.基于等势 P圈的电力通信骨干网保护优化 [J].中国电机工程学报,2019,39(13):93-101. QIBing,LIU Lin,LIBin,etal.Protection Optimizationof Power Communication Backbone Network Based on EquipotentialP-Cycle[J].ProceedingsofCESS,2019,39(13): 93-101

声明:①文献来自知网、维普、万方等检索数据库,说明本文献已经发表见刊,恭喜作者.②如果您是作者且不想本平台展示文献信息,可联系学术顾问予以删除.

SCISSCIAHCI